أمان أنظمة التشغيل هو الموضوع الذي نطرحه في هذه المقالة من مدونة عربي تك التقنية حيث نتساءل: كيف يبقيك كل نظام تشغيل آمناً ؟ تابع معنا.

أنظمة التشغيل مسؤولة عن كونها الوسيط الذي يسمح للبرامج بالعمل على كومبيوترك ، فهي تقوم بتقسيم موارد الكومبيوتر لديك وتوزعها بين التطبيقات لكي تسمح لك بالتعامل مع العتاد الذي في الطبقة الدنيا . إنّ أي آلة تقوم بتشغيل البرامج تحتاج لنظام تشغيل سواء كان هذا النظام ماك أو ويندوز أو لينوكس .

وفي حين أن ّ بعض أنظمة التشغيل هي أكثر أمنا ً من غيرها فإنّ الكثير من الأنظمة الحديثة هذه الأيام تبذل جهدها من أجل حماية نفسها من المشاكل المحتملة التي ممكن أن تصيبها ، وعلى هذا الأساس سيكون من الخطأ القول لمجرد أنّ بعض الأنظمة معروف أكثر من غيرها أخذ فكرة عن أن ّ الأنظمة الأخرى تعمل بشكل سيء .

في هذا المقال سوف نقوم بتغطية بعض من التقنيات الشائعة التي تقوم بها معظم أنظمة التشغيل الحديثة تابعوا معنا لاكتشاف أسرار أمان أنظمة التشغيل .

التقنية الأولى : حماية الذاكرة

لكي تعمل البرامج يجب أن يتوفر لها الموارد التي يمكن من خلالها التعامل معها بشكل أسرع ، هذا الأمر يأتي بما يسمى RAM ( ذاكرة الوصول العشوائي ) وهي التي تقوم بهذا العمل . الرام هي نوع من التخزين المؤقت ( أي شيء يجري فيها يتم مسحه عند إيقاف التشغيل ) وهي تسمح أن يتم كتابة وقراءة البيانات بسرعة كبيرة ، فعند تشغيل تطبيق ما يقوم نظام التشغيل بإعطائه سماحية الوصول إلى جزء من هذه الرام من أجل تشغيله .

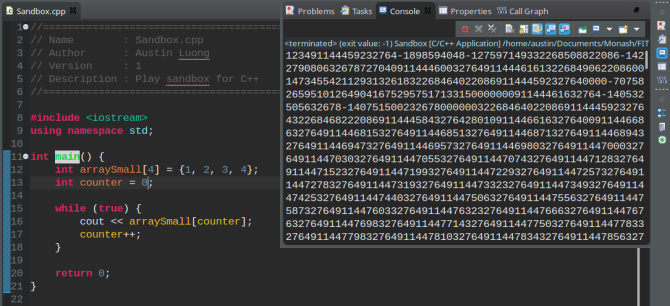

في حين أن كل البرامج يجب أن تستخدم هذا المورد ( ذاكرة الرام ) فإنّ برمجية ضارة بإمكانها أن تصل إلى موقع آخر في الذاكرة ليس مخصصا ً للوصول ، ويشكل طفحان المسجل خير مثال على هذا الأمر فهو يشير إلى وجود تلاعب بالذاكرة خارج المنطقة المخصصة من أجل الاستخدام من قبل البرمجيات ، هذا الأمر يمكن أن يسمح للشيفرات الخبيثة بالعمل دون علم المستخدم بها أو يمكن أن يسمح لها بقراءة أمور موجودة في الذاكرة لا ينبغي أن تقرأها .

أمان أنظمة التشغيل

في حين أن أنظمة التشغيل لا تستطيع منع هذه المشاكل من الحدوث ، إلا أن ّ العديد من الأنظمة الحديثة تقوم بإيقافها عن القيام بإحداث ضرر . هذا الأمر يتم من خلال حماية المناطق في الذاكرة التي لا يسمح للبرامج بالوصول إليها ، وبدلا ً من السماح لها بالقيام بأي عمل هناك فهي تسبب فقط تعطيلها عن العمل الأمر الذي يعتبر أفضل من أن يتم حدوث أي اختراق أمني محتمل .

التقنية الثانية لضمان أمان أنظمة التشغيل : ترقية سماحيات المستخدم

تستخدم أنظمة التشغيل كذلك مفهوم السماحيات من أجل المساعدة في حماية وتأمين الكومبيوتر ، والفكرة وراء هذه السماحيات هي أن على الكومبيوتر الواحد هنالك عدد من المستخدمين المختلفين يمكنهم الوصول لعدة أمور فيه ، فمثلا ً لديهم إمكانية تعديل أشياء محددة مثل تفضيلات النظام ، وبدون هذه السماحيات فإنّ أي برنامج يشغله المستخدم سيكون بإمكانه أن يغيّر في نظام التشغيل ما يريده .

في نظام تشغيل ويندوز على سبيل المثال يوجد ” حساب المدير ” والذي يسمح للمستخدم بالقيام بتغييرات على مستوى النظام ( مثل التغيير في المجلدات المقيدة كالتي تكون البرامج موجودة فيها ) . وبالمثل فإنّ نظام تشغيل لينوكس يتضمن ” حساب مستخدم متميز ” يتصرف بنفس الطريقة ويسمح لك بالتأثير على أي شيء تقريبا ً بدون أي نوع من القيود .

ولكن مع هذه السماحيات القوية تأتي المخاطر الكبيرة وتصبح الأضرار محتملة ، كأن تعمل برمجية خبيثة مستخدمة مستوى عالٍ من السماحية . في حين أنّ المستخدمين العاديين قد لا يكونوا قادرين على جعل بعض البرامج تعمل عند بدء التشغيل ولكن مستخدم ذو سماحيات أكثر يمكنه القيام بذلك الأمر الذي يمكن أن يجعل أي برامج ضارة من المحتمل أن توجد بهذه البرامج تعمل كذلك معها .

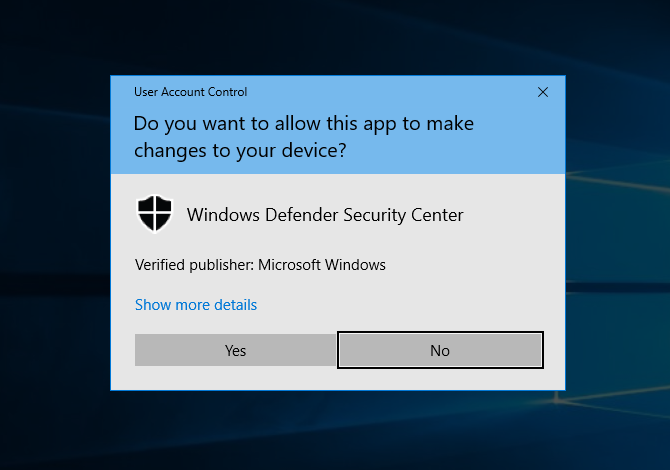

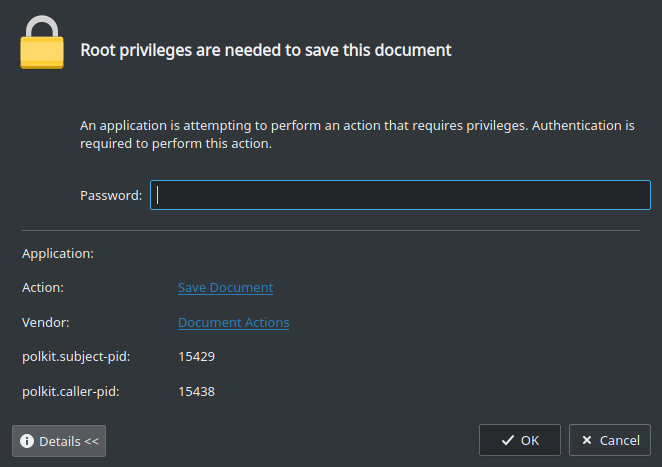

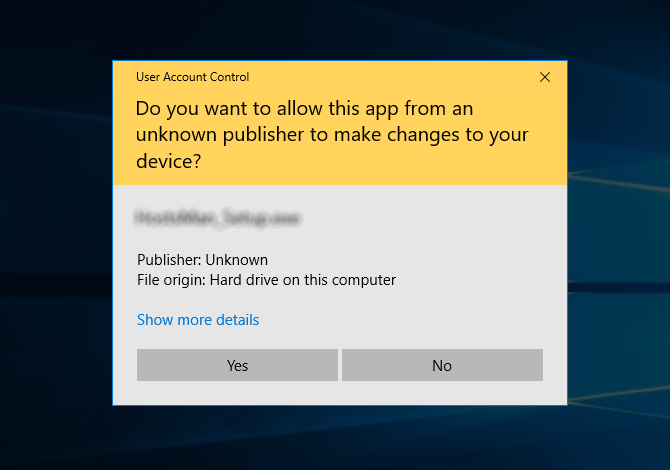

وعلى هذا الأساس فإنّ الكثير من أنظمة التشغيل هذه الأيام تقوم بقفل السماحيات التي يملكها المستخدم مما يساعد على تخفيض الأضرار التي يمكن أن تتسبب بها البرامج ، فلن يعود بإمكانها أن تقوم بالكثير في النظام عند تقييدها وبدلا ً من ذلك سوف يتم سؤال المستخدمين عندما يكون هنالك شيء ما مهم ترغب أن تقوم بإجرائه وعندها فقط ما يوافق عليه المستخدم يدويا ً هو الذي يتم تنفيذه .

كيف سوف ترى الأمر السابق ؟

في ويندوز على سبيل المثال يوجد شيء يدعى UAC ( تحكم حساب المستخدم ) ، وهو يعمل على إعطاء التطبيقات سماحيات عالية المستوى للقيام بأمور معينة فقط إذا ما وافق المستخدم عليها . إفتراضيا ً تعمل البرامج بمجموعة صغيرة فقط من السماحيات وفي حال هنالك شيء آخر ترغب بالقيام به خارج هذه السماحيات فإنّ UAC تخبر المستخدم عندما تحتاج هذه البرامج القيام بذلك ليعطيها السماحية .

كذلك الأمر بالنسبة لنظام لينوكس حيث يوجد شيء مشابه لما في ويندوز ولكن يدعى “ Sudo and Polkit ” ، وهاتان الطريقتان سواء في لينكس أو ويندوز هما من أجل القيام بنفس الأمر وهو تشغيل برنامج بسماحيات على مستوى عالي . والفرق أن ّ الأخير يطلب من المستخدم أن يدخل كلمة المرور قبل القيام بالإجرائية .

أنظمة تشغيل الموبايل تعمل على مستوى مختلف كليا ً ، وافتراضيا ً لا يستطيع المستخدمون الوصول حتى لسماحيات على مستوى عالي ما لم يقوموا ببعض الأمور كأن يحصلوا على سماحيات الروت وهو مايسمى “ Jailbreaking “ في أنظمة iOS و “ Rooting ” في أنظمة الأندرويد . هذا الأمر يعني أنّ هذه الأنظمة تبقى محمية قدر الإمكان من خلال تحديد ما يمكن للمستخدمين القيام به .

التقنية الثالثة لضمان أمان أنظمة التشغيل : توقيع التطبيق

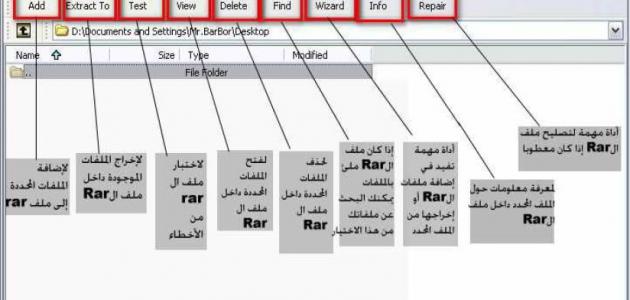

إجراء حماية آخر مهم تقوم به معظم أنظمة التشغيل هذه الأيام هو توقيع التطبيق ، هذا الأمر يضمن أن البرامج التي تقوم بتشغيلها على كومبيوترك تأتي من مصدر موثوق يمكن تجريبه دون أن يؤذيك .

البرامج مثلها مثل أي شيء آخر على الكومبيوتر مصنوعة من سلسلة من البيانات وعلى هذا الأساس يمكن القيام بتمريرها ومعالجتها من أجل القيام بعملية التحقق منها ومن أجل تأكيد صحتها ( التوقيع الرقمي هو أحد أنواع التحقق هذه ) . باختصار هذا التوقيع الخاص بالتطبيق يضمن أن ّ ما تقوم بتشغيله هو الذي تتوقع عمله وليس شيء آخر .

عادة هذه العملية تتم من قبل مراكز توثيق تسمح للأشخاص أن يدخلوا الكود الخاص بهم ( مقابل رسوم مالية ) ، هذا الأمر يهدف للمساعدة في تأكيد أنّه أيّا ً كان البرنامج الذي يتم تشغيله فهو غير مصمم من أجل إلحاق الضرر بأنظمة المستخدمين .

كيف سوف ترى هذا الأمر

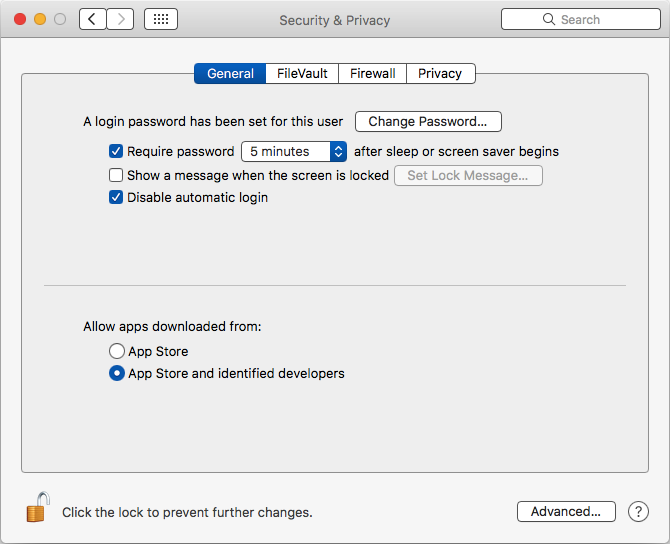

معظم أنظمة التشغيل تحاول أن تطبق ضمنها نوع من توقيع التطبيق ، لكنها عادة لا تقوم بإيقافك في حال كنت تحاول تشغيل برامج ليست موثوقة وستكتفي أن تعطيك نوع من التحذير عما تحاول القيام به ، ومثال على هذا الأمر الرسالة التحذيرية التي تظهرها UAC في ويندوز “ unknown publisher ” ( الناشر غير معروف ) .

هذا الأمر لا يقتصر على بعض أنظمة التشغيل فكثير من أنظمة تشغيل لينوكس لديها شيء مشابه كذلك ، وهذا يأتي فيها على شكل مخزن برامج ومواقع على الإنترنت تستضيف البرامج التي تحتوي على توقيع وجرى توثيقها .

من الناحية النظرية طالما أنّك لا تقوم بتثبيت برامج من مصادر غير معروفة فأنت آمن لكن عمليا ً الأمر ليس كذلك ، فمثلا ً أنظمة تشغيل الموبايل كلها تستضيف برامجها في مكان واحد مثل جوجل بلاي ستور على الأندرويد وأب ستور في نظام iOS ، وكل التطبيقات في هذه المتاجر ينبغي أن تكون جديرة بالثقة وتم التحقق منها جيدا ً لكن هذا الأمر لا يعمل بالضرورة بشكل دائم .

الحماية ( أمان أنظمة التشغيل )

لوضع الأمور في مكانها يجب القول أنّه وفي حين أن ّ بعض أنظمة التشغيل يعتقد أنّها أقل حماية من غيرها إلا أنّه من غير الصحيح القول بأنّ أيّ منها سهل الاختراق ، حيث في الحقيقة هنالك العديد من الأمور التي ليس لديك علم بها تجري من أجل الحفاظ على كومبيوترك آمنا ً وسليما ً .

كذلك ليس الأمر بأنّ هذه الأنظمة جميعا ً محصنة بشكل كامل وتبقى برامج الحماية أمرا ً ضروريا ً جنبا ً إلى جنب مع التقنيات التي تتبعها بنفسك للحماية ، وفي النهاية ليس هنالك بديل عن الحس السليم في التعامل واتخاذ القرار من أجل توفير الحماية التامة لك .هنا نصل لنهاية مقالنا نرجو أن تكونوا قد استفدتم .

كانت هذه مقالتنا: أمان أنظمة التشغيل | كيف يبقيك كل نظام تشغيل آمناً ؟ إكتشف بنفسك

قدمناها لكم من مدونة عربي تك التقنية

المصدر: http://www.makeuseof.com/tag/how-operating-systems-keep-safe/

إقرأ في عربي تك أيضاً: تشغيل فيديوهات يوتيوب في الخلفية للأندرويد وIOS بدون أي تطبيقات

[…] اقرأ أيضاً : أمان أنظمة التشغيل | كيف يبقيك كل نظام تشغيل آمناً ؟ إكت… […]